[FR] NDH 2010 : Bilan

Deuxième NDH pour ma part, ils ont vraiment fait du bon travail et l’évènement est encore mieux que l’année dernière. Félicitation à Sysdream, aux organisateurs et à tout ceux qui ont rendu possible cet évènement!

On est arrivé à la péniche de la NDH aux alentours de 15h pour parler, boire des bières et rencontrer des personnes de la communauté. C’était génial! Vraiment marrant et surprenant de voir à quoi ressemblait chacun in real life ;).

Les gens ont commencé à faire la queue aux alentours de 16h. Une fois sur le bateau, nous étions accueilli par une fouille de sac (anti bouteille d’eau, bière, etc) puis par le badge (visiteur ou challenger) et 5 tickets de consos (sandwich, boissons, etc).

Badge visiteur

Badge challenger

Si j’ai 2 badges, ça s’explique par le CTF bien entendu, j’en parle un peu plus bas.

La plupart des conferences qui m’intéressais, je les ais vu en streaming, donc ça c’est plutôt fini en grosse réunion dans un super bar avec des amis ;) . La plupart des confs étaient de bonnes qualité.

La conférence de GeoHot a été au délà de mes espérances. C’était vraiment intéressant de voir du hack hardware associé au software. Il a parlé des systèmes embarqués au niveau sécurité (Nokia 1661, iPhone et PS3). Ce qui était surtout super c’était le temps que GeoHot a pris pour répondre aux questions (même celles sans grand intérêt), prendre des photos et parler aux gens.

Concernant le CTF, j’étais vraiment pas préparé et je n’avais pas vraiment prévu de participer (si ce n’est au challenge public). Par la force des choses, j’ai intégré l’équipe Beerware pour remplacer un ami. J’ai donc obtenu un badge challenger à la dernière minute ;). Le CTF était à mon sens assez frustrant car dès la validation d’un challenge, plus aucune équipe ne pouvait la valider, il fallait être plus rapide que les autres (comme toujours dans ce genre d’épreuves). On a trouvé des failles et les exploits qui vont avec mais pas validable dû à cet raison. La plupart des challenges qu’on a vu était orienté WEB, autant dire que ce n’était pas du tout mon domaine pour ma part. Les web services étaient coder en C et en Python. Dans le web service en C il y a un buffer overflow (sur d1g1tal y’avait par contre un format string). Les épreuves étaient variées tout de même : reversing, stéganographie, forensics, crypto, etc. Pendant TOUTE la durée du challenge, il y avait du DOS à gogo, perso j’étais déconnecté toute les 5-10 minutes.

Sur les VM, il y a avait mine de rien pas mals de ports ouverts (et donc de services tournants) :

- VM Windows 2003 Server

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

Nmap scan report for 192.168.3.x2

Host is up (0.00099s latency).

Not shown: 984 closed ports

PORT STATE SERVICE

25/tcp open smtp

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

1025/tcp open NFS-or-IIS

1026/tcp open LSA-or-nterm

1027/tcp open IIS

1028/tcp open unknown

1029/tcp open ms-lsa

3306/tcp open mysql

3389/tcp open ms-term-serv

6666/tcp open irc

8080/tcp open http-proxy

12345/tcp open netbus

31337/tcp open Elite

Device type: general purpose

Running: Microsoft Windows 2003

OS details: Microsoft Windows Server 2003 SP1 or SP2, Microsoft Windows Server 2003 SP2

Network Distance: 1 hop

VM Debian (Lenny) Linux :

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

Nmap scan report for 192.168.3.73

Host is up (0.00097s latency).

Not shown: 988 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

82/tcp open xfer

113/tcp open auth

1234/tcp open hotline

2000/tcp filtered cisco-sccp

6666/tcp open irc

8080/tcp open http-proxy

8081/tcp open blackice-icecap

8083/tcp open unknown

8084/tcp open unknown

8090/tcp open unknown

Device type: general purpose

Running: Linux 2.6.X

OS details: Linux 2.6.15 - 2.6.27

Network Distance: 1 hop

J’ai également trouvé des machines de management en sweepant le sous-réseau sur lequel on était (on avait pas le droit de les attaquer sous peine de ban du CTF bien entendu):

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

Nmap scan report for dashboard.ndh2010.com (192.168.3.160)

Host is up (0.00053s latency).

Not shown: 997 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

3306/tcp open mysql

Device type: general purpose

Running: Linux 2.6.X

OS details: Linux 2.6.15 - 2.6.27

Network Distance: 1 hop

Nmap scan report for 192.168.3.161

Host is up (0.00055s latency).

Not shown: 994 closed ports

PORT STATE SERVICE

22/tcp open ssh

111/tcp open rpcbind

902/tcp open iss-realsecure

8009/tcp open ajp13

8222/tcp open unknown

8333/tcp open unknown

Device type: general purpose

Running: Linux 2.6.X

OS details: Linux 2.6.18 - 2.6.27

Network Distance: 1 hop

Nmap scan report for 192.168.3.162

Host is up (0.00059s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

111/tcp open rpcbind

3306/tcp open mysql

Device type: general purpose

Running: Linux 2.6.X

OS details: Linux 2.6.15 - 2.6.27

Network Distance: 1 hop

Nmap scan report for pfsense-1.ndh2010.com (192.168.3.254)

Host is up (0.00074s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

22/tcp open ssh

53/tcp open domain

443/tcp open https

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running (JUST GUESSING) : Linux 2.6.X (91%)

Aggressive OS guesses: Linux 2.6.29 (91%)

No exact OS matches for host (test conditions non-ideal).

J’avais d’autres scans aussi mais je les ais pas gardé.

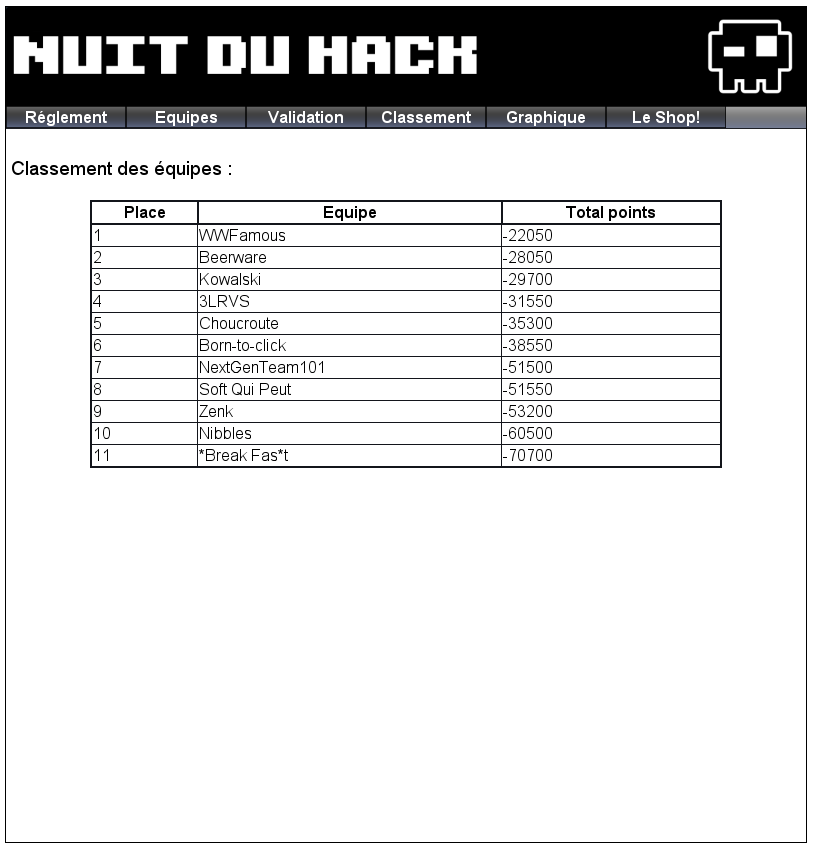

J’avouerais qu’on a été plutôt chanceux pour ce CTF, on a évité la grosse vague de DDOS au début du challenge. Ca a duré pendant tout le challenge mais surtout à la fin (perte de 6000 points environ en 5 minutes …), ça nous a descendu de la première place à la deuxième place.

Les résultats de mi parcours (aux alentours de 5:55 du matin) :

Le CTF s’est achevé à 6:45 du matin.

Les vainqueurs : 1st : WWFamous 2nd: Beerware 3rd : Kowalski

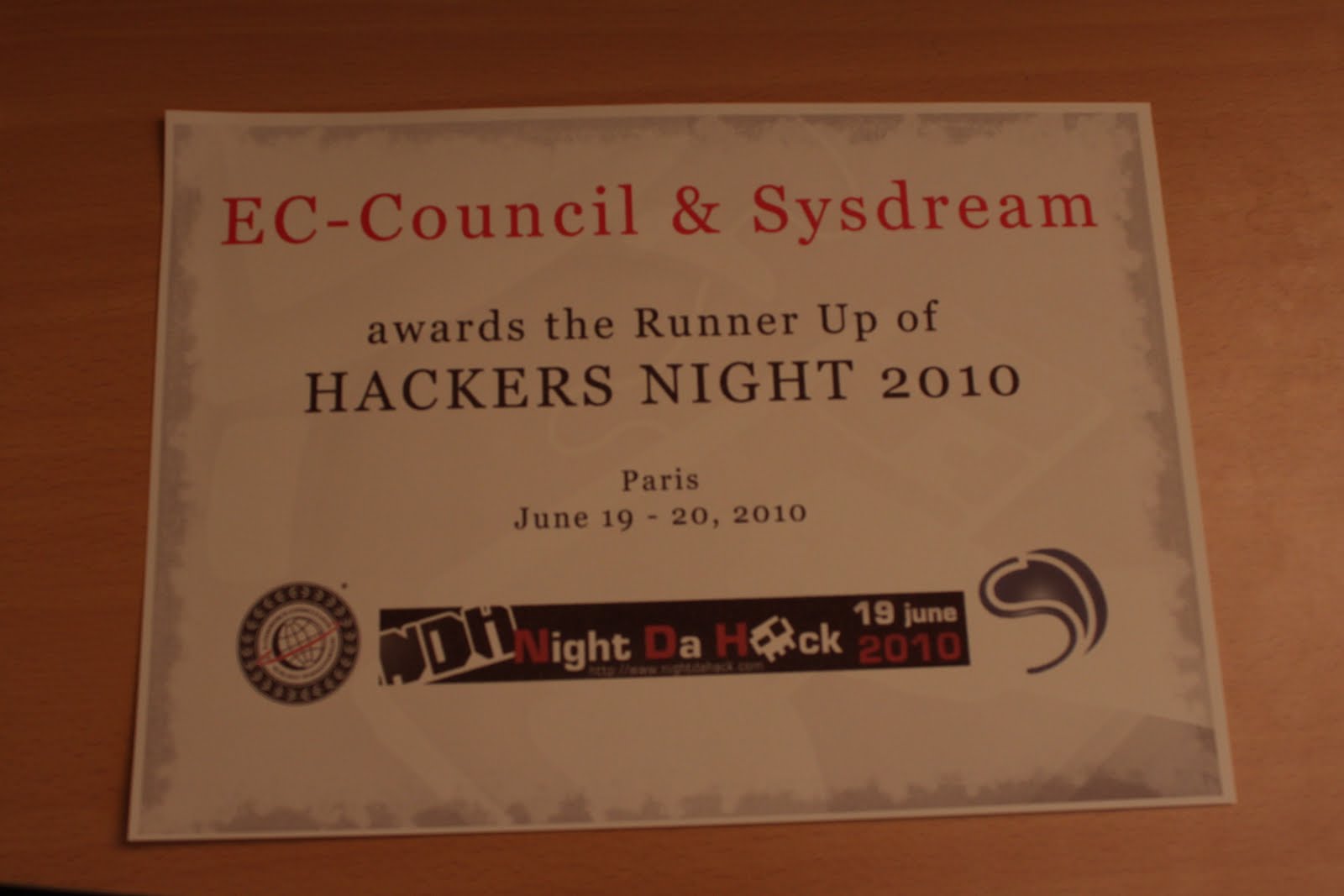

Nous avons ensuite reçu nos récompenses :

Un trophée

Un certificat de participation au CTF :

Et notre prix (formation ECSP - EC-Council Certified Secure Programmer) :

Par ailleurs, je comptais présenter mon analyse du logiciel d’Orange en prévision d’HADOPI, je n’ai évidemment pas pu la donner pour des raisons de temps (c’était de toute manière prévisible). Je mettrais online les slides ce soir.

Dans son ensemble, cette NDH était une pure réussite et assez fun! A l’année prochaine j’espère ;).

m_101

Pour les Francophones : Je posterais sûrement une partie en Français pour la suite comme on me l’a fait remarqué ;).